| еҢ… | flash.system |

| зұ» | public final class Security |

| 继жүҝ | Security  Object Object |

| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

еҸҰиҜ·еҸӮи§Ғ

| еұһжҖ§ | е®ҡд№үж–№ | ||

|---|---|---|---|

| constructor : Object

еҜ№зұ»еҜ№иұЎжҲ–з»ҷе®ҡеҜ№иұЎе®һдҫӢзҡ„жһ„йҖ еҮҪж•°зҡ„еј•з”ЁгҖӮ | Object | |

| exactSettings : Boolean [йқҷжҖҒ] зЎ®е®ҡ Flash Player жҲ– AIR еҰӮдҪ•йҖүжӢ©з”ЁдәҺжҹҗдәӣеҶ…е®№и®ҫзҪ®зҡ„еҹҹпјҢеҢ…жӢ¬ж‘„еғҸеӨҙе’ҢйәҰе…ӢйЈҺжқғйҷҗгҖҒеӯҳеӮЁй…ҚйўқеҸҠж°ёд№…е…ұдә«еҜ№иұЎеӯҳеӮЁзҡ„и®ҫзҪ®гҖӮ | Security | ||

| prototype : Object [йқҷжҖҒ]

еҜ№зұ»жҲ–еҮҪж•°еҜ№иұЎзҡ„еҺҹеһӢеҜ№иұЎзҡ„еј•з”ЁгҖӮ | Object | |

| sandboxType : String [йқҷжҖҒ] [еҸӘиҜ» (read-only)] жҢҮзӨәе…¶дёӯжӯЈеңЁиҝҗиЎҢжү§иЎҢи°ғз”Ёзҡ„ ж–Ү件зҡ„е®үе…ЁжІҷз®ұзҡ„зұ»еһӢгҖӮ | Security | ||

| ж–№жі• | е®ҡд№үж–№ | ||

|---|---|---|---|

[йқҷжҖҒ] е…Ғи®ёжүҖж ҮиҜҶзҡ„еҹҹдёӯзҡ„ SWF ж–Ү件и®ҝй—®еҢ…еҗ« allowDomain() и°ғз”Ёзҡ„ SWF ж–Ү件дёӯзҡ„еҜ№иұЎе’ҢеҸҳйҮҸгҖӮ | Security | ||

[йқҷжҖҒ] е…Ғи®ёжүҖж ҮиҜҶзҡ„еҹҹдёӯзҡ„ SWF ж–Ү件е’Ң HTML ж–Ү件и®ҝй—®жү§иЎҢи°ғз”Ёзҡ„ SWF ж–Ү件пјҲдҪҝз”Ё HTTPS еҚҸи®®жүҝиҪҪпјүдёӯзҡ„еҜ№иұЎе’ҢеҸҳйҮҸгҖӮ | Security | ||

|

жҢҮзӨәеҜ№иұЎжҳҜеҗҰе·Із»Ҹе®ҡд№үдәҶжҢҮе®ҡзҡ„еұһжҖ§гҖӮ | Object | |

|

жҢҮзӨә Object зұ»зҡ„е®һдҫӢжҳҜеҗҰеңЁжҢҮе®ҡдёәеҸӮж•°зҡ„еҜ№иұЎзҡ„еҺҹеһӢй“ҫдёӯгҖӮ | Object | |

[йқҷжҖҒ] еңЁ url еҸӮж•°жҢҮе®ҡзҡ„дҪҚзҪ®жҹҘжүҫзӯ–з•Ҙж–Ү件гҖӮ | Security | ||

|

жҢҮзӨәжҢҮе®ҡзҡ„еұһжҖ§жҳҜеҗҰеӯҳеңЁгҖҒжҳҜеҗҰеҸҜжһҡдёҫгҖӮ | Object | |

|

и®ҫзҪ®еҫӘзҺҜж“ҚдҪңеҠЁжҖҒеұһжҖ§зҡ„еҸҜз”ЁжҖ§гҖӮ | Object | |

[йқҷжҖҒ] жҳҫзӨә Flash Player дёӯзҡ„вҖңе®үе…Ёи®ҫзҪ®вҖқйқўжқҝгҖӮ | Security | ||

|

иҝ”еӣһжҢҮе®ҡеҜ№иұЎзҡ„еӯ—з¬ҰдёІиЎЁзӨәеҪўејҸгҖӮ | Object | |

|

иҝ”еӣһжҢҮе®ҡеҜ№иұЎзҡ„еҺҹе§ӢеҖјгҖӮ | Object | |

| еёёйҮҸ | е®ҡд№үж–№ | ||

|---|---|---|---|

[йқҷжҖҒ] жӯӨж–Ү件жӯЈеңЁ AIR еә”з”ЁзЁӢеәҸдёӯиҝҗиЎҢпјҢе®ғжҳҜйҡҸиҜҘеә”з”ЁзЁӢеәҸзҡ„еҢ…пјҲAIR ж–Ү件пјүдёҖиө·е®үиЈ…зҡ„гҖӮ | Security | ||

| LOCAL_TRUSTED : String = "localTrusted" [йқҷжҖҒ] жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢ并且用жҲ·е·ІдҪҝз”Ё Flash Player и®ҫзҪ®з®ЎзҗҶеҷЁжҲ– FlashPlayerTrust й…ҚзҪ®ж–Ү件е°Ҷе…¶и®ҫзҪ®дёәеҸ—дҝЎд»»зҡ„ж–Ү件гҖӮ | Security | ||

| LOCAL_WITH_FILE : String = "localWithFile" [йқҷжҖҒ] жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢе®ғдёҚжҳҜдҪҝз”ЁзҪ‘з»ңеҗҚз§°еҸ‘еёғзҡ„ SWF ж–Ү件гҖӮ | Security | ||

| LOCAL_WITH_NETWORK : String = "localWithNetwork" [йқҷжҖҒ] жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢе®ғжҳҜдҪҝз”ЁзҪ‘з»ңеҗҚз§°еҸ‘еёғзҡ„ SWF ж–Ү件гҖӮ | Security | ||

| REMOTE : String = "remote" [йқҷжҖҒ] жӯӨ ж–Ү件жқҘиҮӘ Internet URLпјҢ并еңЁеҹәдәҺеҹҹзҡ„жІҷз®ұ规еҲҷдёӢиҝҗиЎҢгҖӮ | Security | ||

| exactSettings | еұһжҖ§ |

exactSettings:Boolean [иҜ»еҶҷ] | иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

зЎ®е®ҡ Flash Player жҲ– AIR еҰӮдҪ•йҖүжӢ©з”ЁдәҺжҹҗдәӣеҶ…е®№и®ҫзҪ®зҡ„еҹҹпјҢеҢ…жӢ¬ж‘„еғҸеӨҙе’ҢйәҰе…ӢйЈҺжқғйҷҗгҖҒеӯҳеӮЁй…ҚйўқеҸҠж°ёд№…е…ұдә«еҜ№иұЎеӯҳеӮЁзҡ„и®ҫзҪ®гҖӮиҰҒи®© SWF ж–Ү件дҪҝз”Ёзҡ„и®ҫзҪ®дёҺеңЁ Flash Player 6 дёӯдҪҝз”Ёзҡ„и®ҫзҪ®зӣёеҗҢпјҢеҸҜд»Ҙе°Ҷ exactSettings и®ҫзҪ®дёә falseгҖӮ

жӯӨеұһжҖ§йҖӮз”ЁдәҺ SWF еҶ…е®№пјҢиҖҢдёҚйҖӮз”ЁдәҺ AIR еә”з”ЁзЁӢеәҸзҡ„ JavaScript д»Јз ҒгҖӮ

еңЁ Flash Player 6 дёӯпјҢдёәиҝҷдәӣж’ӯж”ҫеҷЁи®ҫзҪ®дҪҝз”Ёзҡ„еҹҹеҹәдәҺ SWF ж–Ү件зҡ„еҹҹзҡ„жң«е°ҫйғЁеҲҶгҖӮ еҰӮжһң SWF ж–Ү件зҡ„еҹҹеҢ…еҗ«зҡ„ж®өж•°и¶…иҝҮдёӨдёӘпјҢеҰӮ www.example.comпјҢеҲҷдјҡеҺ»йҷӨиҜҘеҹҹзҡ„第дёҖж®өпјҲвҖңwwwвҖқпјүпјҢ并дҪҝз”ЁиҜҘеҹҹзҡ„еү©дҪҷйғЁеҲҶпјҡexample.comгҖӮеӣ жӯӨпјҢеңЁ Flash Player 6 дёӯпјҢwww.example.com е’Ң store.example.com йғҪдҪҝз”Ё example.com дҪңдёәиҝҷдәӣи®ҫзҪ®зҡ„еҹҹгҖӮеҗҢж ·пјҢwww.example.co.uk е’Ң store.example.co.uk йғҪдҪҝз”Ё example.co.uk дҪңдёәиҝҷдәӣи®ҫзҪ®зҡ„еҹҹгҖӮеңЁ Flash Player 7 еҸҠжӣҙй«ҳзүҲжң¬дёӯпјҢй»ҳи®Өжғ…еҶөдёӢжҳҜж №жҚ® SWF ж–Ү件зҡ„зІҫзЎ®еҹҹжқҘйҖүжӢ©ж’ӯж”ҫеҷЁи®ҫзҪ®пјӣдҫӢеҰӮпјҢжқҘиҮӘ www.example.com зҡ„ SWF ж–Ү件е°ҶдҪҝз”Ё www.example.com зҡ„ж’ӯж”ҫеҷЁи®ҫзҪ®пјҢжқҘиҮӘ store.example.com зҡ„ SWF ж–Ү件е°ҶдҪҝз”Ё store.example.com зҡ„дёҚеҗҢж’ӯж”ҫеҷЁи®ҫзҪ®гҖӮ

еҪ“ Security.exactSettings и®ҫзҪ®дёә true ж—¶пјҢFlash Player е°Ҷдёәж’ӯж”ҫеҷЁи®ҫзҪ®дҪҝз”ЁзІҫзЎ®еҹҹгҖӮеҪ“е®ғи®ҫзҪ®дёә false ж—¶пјҢFlash Player дҪҝз”ЁеңЁ Flash Player 6 дёӯдҪҝз”Ёзҡ„еҹҹи®ҫзҪ®гҖӮexactSettings зҡ„й»ҳи®ӨеҖјжҳҜ trueгҖӮеҰӮжһңе°Ҷ exactSettings жӣҙж”№дёәдҪҝз”Ёе…¶е®ғеҖјиҖҢдёҚжҳҜй»ҳи®ӨеҖјпјҢеҲҷеә”еңЁиҰҒжұӮ Flash Player йҖүжӢ©ж’ӯж”ҫеҷЁи®ҫзҪ®зҡ„д»»дҪ•дәӢ件пјҲдҫӢеҰӮпјҢдҪҝз”Ёж‘„еғҸеӨҙжҲ–йәҰе…ӢйЈҺпјҢжҲ–иҖ…жЈҖзҙўж°ёд№…е…ұдә«еҜ№иұЎпјүеҸ‘з”ҹд№ӢеүҚжү§иЎҢжӯӨж“ҚдҪңгҖӮ

еҰӮжһңжӮЁд»ҘеүҚеҸ‘еёғдәҶ第 6 зүҲ SWF ж–Ү件并д»ҺиҜҘж–Ү件еҲӣе»әдәҶж°ёд№…е…ұдә«еҜ№иұЎпјҢ并且зҺ°еңЁжӮЁйңҖиҰҒеңЁе°ҶиҜҘ SWF ж–Ү件移жӨҚеҲ°з¬¬ 7 зүҲжҲ–жӣҙй«ҳзүҲжң¬еҗҺд»ҺиҜҘ SWF ж–Ү件дёӯжЈҖзҙўиҝҷдәӣж°ёд№…е…ұдә«еҜ№иұЎпјҢжҲ–иҖ…д»Һ第 7 зүҲжҲ–жӣҙй«ҳзүҲжң¬зҡ„е…¶е®ғ SWF ж–Ү件дёӯжЈҖзҙўиҝҷдәӣж°ёд№…еҜ№иұЎпјҢеҲҷйңҖиҰҒеңЁи°ғз”Ё SharedObject.getLocal() д№ӢеүҚе°Ҷ Security.exactSettings и®ҫзҪ®дёә falseгҖӮ

public static function get exactSettings():Boolean public function set exactSettings(value:Boolean):voidSecurityError —

Flash Player жҲ– AIR еңЁеҶіе®ҡж’ӯж”ҫеҷЁи®ҫзҪ®ж—¶е·ІиҮіе°‘дҪҝз”ЁдәҶдёҖж¬Ў exactSettings зҡ„еҖјгҖӮ

|

еҸҰиҜ·еҸӮи§Ғ

| sandboxType | еұһжҖ§ |

sandboxType:String [еҸӘиҜ» (read-only)] | иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жҢҮзӨәе…¶дёӯжӯЈеңЁиҝҗиЎҢжү§иЎҢи°ғз”Ёзҡ„ ж–Ү件зҡ„е®үе…ЁжІҷз®ұзҡ„зұ»еһӢгҖӮ

Security.sandboxType е…·жңүдёӢеҲ—еҖјд№ӢдёҖпјҡ

remote (Security.REMOTE)пјҡжӯӨж–Ү件жқҘиҮӘ Internet URLпјҢ并еңЁеҹәдәҺеҹҹзҡ„жІҷз®ұ规еҲҷдёӢиҝҗиЎҢгҖӮ

localWithFile (Security.LOCAL_WITH_FILE)пјҡжӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢдё”дёҚжҳҜдҪҝз”ЁзҪ‘з»ңеҗҚз§°иҝӣиЎҢеҸ‘еёғзҡ„ SWF ж–Ү件гҖӮжӯӨ ж–Ү件еҸҜд»Ҙд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®пјҢдҪҶдёҚиғҪдёҺ Internet иҝӣиЎҢйҖҡдҝЎгҖӮ

localWithNetwork (Security.LOCAL_WITH_NETWORK)пјҡжӯӨ SWF ж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢдё”е·ІдҪҝз”ЁзҪ‘з»ңеҗҚз§°иҝӣиЎҢеҸ‘еёғгҖӮжӯӨ SWF ж–Ү件еҸҜдёҺ Internet йҖҡдҝЎпјҢдҪҶдёҚиғҪд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®гҖӮ

localTrusted (Security.LOCAL_TRUSTED)пјҡжӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢ并且用жҲ·е·Із»ҸдҪҝз”Ё Flash PlayerвҖңи®ҫзҪ®з®ЎзҗҶеҷЁвҖқжҲ– FlashPlayerTrust й…ҚзҪ®ж–Ү件е°Ҷе…¶и®ҫзҪ®дёәеҸ—дҝЎд»»зҡ„ж–Ү件гҖӮжӯӨ ж–Ү件既еҸҜд»Ҙд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®пјҢд№ҹеҸҜд»ҘдёҺ Internet иҝӣиЎҢйҖҡдҝЎгҖӮ

application (Security.APPLICATION)пјҡжӯӨж–Ү件еңЁ AIR еә”з”ЁзЁӢеәҸдёӯиҝҗиЎҢпјҢ并且йҡҸиҜҘеә”з”ЁзЁӢеәҸзҡ„еҢ…пјҲAIR ж–Ү件пјүдёҖиө·е®үиЈ…гҖӮй»ҳи®Өжғ…еҶөдёӢпјҢAIR еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„ж–Ү件еҸҜд»Ҙи·Ёи„ҡжң¬и®ҝй—®д»»дҪ•еҹҹдёӯзҡ„д»»дҪ•ж–Ү件пјҲе°Ҫз®ЎдёҚе…Ғи®ё AIR еә”з”ЁзЁӢеәҸжІҷз®ұд»ҘеӨ–зҡ„ж–Ү件跨и„ҡжң¬и®ҝй—® AIR ж–Ү件пјүгҖӮй»ҳи®Өжғ…еҶөдёӢпјҢAIR еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„ж–Ү件еҸҜд»ҘеҠ иҪҪд»»дҪ•еҹҹдёӯзҡ„еҶ…е®№е’Ңж•°жҚ®гҖӮ

жңүе…іе®үе…ЁжҖ§зҡ„иҜҰз»ҶдҝЎжҒҜпјҢиҜ·еҸӮйҳ…д»ҘдёӢйғЁеҲҶпјҡ

public static function get sandboxType():StringеҸҰиҜ·еҸӮи§Ғ

| allowDomain | () | ж–№жі• |

public static function allowDomain(... domains):void| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

е…Ғи®ёжүҖж ҮиҜҶзҡ„еҹҹдёӯзҡ„ SWF ж–Ү件и®ҝй—®еҢ…еҗ« allowDomain() и°ғз”Ёзҡ„ SWF ж–Ү件дёӯзҡ„еҜ№иұЎе’ҢеҸҳйҮҸгҖӮ

жӯӨж–№жі•йҖӮз”ЁдәҺи·Ёи„ҡжң¬и®ҝй—® ActionScript 3.0 д»Јз ҒпјҲеңЁ SWF еҶ…е®№дёӯпјүгҖӮе®ғдёҚйҖӮз”ЁдәҺеҹәдәҺ HTML зҡ„ AIR еә”з”ЁзЁӢеәҸдёӯиҝҗиЎҢзҡ„ JavaScript д»Јз ҒгҖӮ

жіЁж„Ҹпјҡд»Һ AIR еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„д»Јз Ғи°ғз”ЁжӯӨж–№жі•дјҡеј•еҸ‘ SecurityError ејӮеёёгҖӮеә”з”ЁзЁӢеәҸе®үе…Ёеҹҹд»ҘеӨ–зҡ„еҶ…е®№дёҚиғҪзӣҙжҺҘи·Ёи„ҡжң¬и®ҝй—®еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„еҶ…е®№гҖӮдёҚиҝҮпјҢеә”з”ЁзЁӢеәҸжІҷз®ұд»ҘеӨ–зҡ„еҶ…е®№еҸҜд»ҘдҪҝз”ЁжІҷз®ұжЎҘдёҺеә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„еҶ…е®№иҝӣиЎҢйҖҡдҝЎгҖӮ

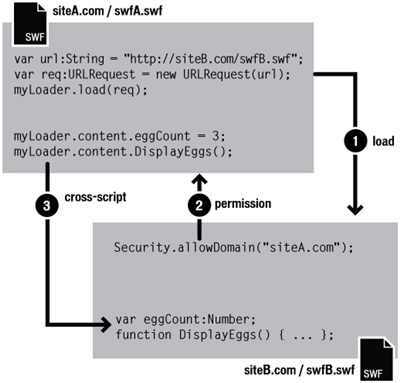

еҰӮжһңдёӨдёӘ SWF ж–Ү件жқҘиҮӘеҗҢдёҖдёӘеҹҹпјҲдҫӢеҰӮпјҢhttp://mysite.com/swfA.swf е’Ң http://mysite.com/swfB.swfпјүпјҢеҲҷ swfA.swf еҸҜд»ҘжЈҖжҹҘе’Ңдҝ®ж”№ swfB.swf дёӯзҡ„еҸҳйҮҸгҖҒеҜ№иұЎгҖҒеұһжҖ§гҖҒж–№жі•зӯүпјҢиҖҢдё” swfB.swf д№ҹеҸҜд»ҘеҜ№ swfA.swf жү§иЎҢеҗҢж ·зҡ„ж“ҚдҪңгҖӮиҝҷиў«з§°дёәи·ЁеҪұзүҮи„ҡжң¬зј–еҶҷжҲ–и·Ёи„ҡжң¬зј–еҶҷгҖӮ

еҰӮжһңдёӨдёӘ SWF ж–Ү件жқҘиҮӘдёҚеҗҢзҡ„еҹҹпјҲдҫӢеҰӮпјҢhttp://siteA.com/swfA.swf е’Ң http://siteB.com/siteB.swfпјүпјҢеҲҷеңЁй»ҳи®Өжғ…еҶөдёӢпјҢFlash Player ж—ўдёҚе…Ғи®ё swfA.swf зј–еҶҷ swfB.swf зҡ„и„ҡжң¬пјҢд№ҹдёҚе…Ғи®ё swfB.swf зј–еҶҷ swfA.swf зҡ„и„ҡжң¬гҖӮйҖҡиҝҮи°ғз”Ё Security.allowDomain()пјҢдёҖдёӘ SWF ж–Ү件еҸҜжҺҲдәҲе…¶е®ғеҹҹдёӯзҡ„ SWF ж–Ү件编еҶҷе…¶и„ҡжң¬зҡ„жқғйҷҗгҖӮиҝҷз§°дёәи·Ёеҹҹи„ҡжң¬зј–еҶҷгҖӮйҖҡиҝҮи°ғз”Ё Security.allowDomain("siteA.com")пјҢsiteB.swf еҸҜжҺҲдәҲ siteA.swf зј–еҶҷе…¶и„ҡжң¬зҡ„жқғйҷҗгҖӮ

еңЁд»»дҪ•и·Ёеҹҹзҡ„жғ…еҶөдёӢпјҢжҳҺзЎ®жүҖж¶үеҸҠзҡ„еҸҢж–№йқһеёёйҮҚиҰҒгҖӮдёәдәҶдҫҝдәҺиҝӣиЎҢжӯӨи®Ёи®әпјҢжҲ‘们е°Ҷжү§иЎҢи·Ёи„ҡжң¬зј–еҶҷзҡ„дёҖж–№з§°дёәи®ҝй—®ж–№пјҲйҖҡеёёжҳҜжү§иЎҢи®ҝй—®зҡ„ SWFпјүпјҢе°ҶеҸҰдёҖж–№з§°дёәиў«и®ҝй—®ж–№пјҲйҖҡеёёжҳҜиў«и®ҝй—®зҡ„ SWF ж–Ү件пјүгҖӮеҪ“ siteA.swf зј–еҶҷ siteB.swf зҡ„и„ҡжң¬ж—¶пјҢsiteA.swf жҳҜи®ҝй—®ж–№пјҢsiteB.swf жҳҜиў«и®ҝй—®ж–№гҖӮ

дҪҝз”Ё allowDomain() е»әз«Ӣзҡ„и·ЁеҹҹжқғйҷҗжҳҜдёҚеҜ№з§°зҡ„гҖӮеңЁдёҠдёҖдёӘзӨәдҫӢдёӯпјҢsiteA.swf еҸҜд»Ҙзј–еҶҷ siteB.swf зҡ„и„ҡжң¬пјҢдҪҶ siteB.swf ж— жі•зј–еҶҷ siteA.swf зҡ„и„ҡжң¬пјҢиҝҷжҳҜеӣ дёә siteA.swf жңӘи°ғз”Ё allowDomain() жқҘжҺҲдәҲ siteB.com дёӯзҡ„ SWF ж–Ү件编еҶҷе…¶и„ҡжң¬зҡ„жқғйҷҗгҖӮеҸҜд»ҘйҖҡиҝҮи®©дёӨдёӘ SWF ж–Ү件йғҪи°ғз”Ё allowDomain() жқҘи®ҫзҪ®еҜ№з§°жқғйҷҗгҖӮ

йҷӨдәҶйҳІжӯў SWF ж–Ү件еҸ—еҲ°е…¶е®ғ SWF ж–Ү件еҸ‘иө·зҡ„и·Ёеҹҹи„ҡжң¬зј–еҶҷеҪұе“ҚеӨ–пјҢFlash Player иҝҳеҸҜйҳІжӯў SWF ж–Ү件еҸ—еҲ° HTML ж–Ү件еҸ‘иө·зҡ„и·Ёеҹҹи„ҡжң¬зј–еҶҷзҡ„еҪұе“ҚгҖӮеҸҜд»ҘдҪҝз”Ёж—§зүҲжң¬зҡ„ жөҸи§ҲеҷЁеҮҪж•°пјҲеҰӮ SetVariableпјүжҲ–йҖҡиҝҮ ExternalInterface.addCallback() еҲӣе»әзҡ„еӣһи°ғжү§иЎҢ HTML еҲ° SWF зҡ„и„ҡжң¬зј–еҶҷгҖӮеҪ“ HTML еҲ° SWF зҡ„и„ҡжң¬зј–еҶҷи·Ёеҹҹж—¶пјҢиў«и®ҝй—®зҡ„ SWF ж–Ү件еҝ…йЎ»и°ғз”Ё allowDomain()пјҲиҝҷдёҺи®ҝй—®ж–№жҳҜдёҖдёӘ SWF ж–Ү件时дёҖж ·пјүпјҢеҗҰеҲҷж“ҚдҪңе°ҶеӨұиҙҘгҖӮ

еҰӮжһңе°Ҷ IP ең°еқҖжҢҮе®ҡдёә allowDomain() зҡ„еҸӮж•°пјҢеҲҷдёҚе…Ғи®ёжүҖжңүжәҗиҮӘжҢҮе®ҡ IP ең°еқҖзҡ„и®ҝй—®ж–№иҝӣиЎҢи®ҝй—®гҖӮзӣёеҸҚпјҢеҸӘе…Ғи®ё URL дёӯеҢ…еҗ«жҢҮе®ҡ IP ең°еқҖзҡ„и®ҝй—®ж–№иҝӣиЎҢи®ҝй—®пјҢиҖҢдёҚжҳҜе…Ғи®ёе…¶еҹҹеҗҚжҳ е°„еҲ°иҜҘ IP ең°еқҖзҡ„и®ҝй—®ж–№иҝӣиЎҢи®ҝй—®гҖӮ

зү№е®ҡдәҺзүҲжң¬зҡ„е·®ејӮ

Flash Player зҡ„и·Ёеҹҹе®үе…ЁжҖ§и§„еҲҷйҡҸзқҖзүҲжң¬зҡ„еҚҮзә§еҸ‘з”ҹдәҶжј”еҸҳгҖӮдёӢиЎЁжҰӮиҝ°дәҶиҝҷдәӣе·®ејӮгҖӮ

| ж¶үеҸҠи·Ёи„ҡжң¬зј–еҶҷзҡ„жңҖж–° SWF зүҲжң¬ |

жҳҜеҗҰйңҖиҰҒ allowDomain()пјҹ

|

жҳҜеҗҰйңҖиҰҒ allowInsecureDomain()пјҹ

|

е“ӘдёӘ SWF ж–Ү件еҝ…йЎ»и°ғз”Ё allowDomain() жҲ– allowInsecureDomain()пјҹ

|

еңЁ allowDomain() жҲ– allowInsecureDomain() дёӯеҸҜд»ҘжҢҮе®ҡе“ӘдәӣеҶ…е®№пјҹ

|

|---|---|---|---|---|

| 第 5 зүҲжҲ–жӣҙдҪҺзүҲжң¬ | еҗҰ | еҗҰ | дёҚеҸҜз”Ё | дёҚеҸҜз”Ё |

| 6 | жҳҜзҡ„пјҢеҰӮжһңи¶…зә§еҹҹдёҚеҢ№й…Қ | еҗҰ | иў«и®ҝй—®зҡ„ SWF ж–Ү件пјҢжҲ–иҖ…д»»дҪ•дёҺиў«и®ҝй—®зҡ„ SWF ж–Ү件具жңүзӣёеҗҢи¶…зә§еҹҹзҡ„ SWF ж–Ү件 |

|

| 7 | жҳҜзҡ„пјҢеҰӮжһңеҹҹдёҚжҳҜе®Ңе…ЁеҢ№й…Қ | жҳҜзҡ„пјҢеҰӮжһңжү§иЎҢ HTTP еҲ° HTTPS зҡ„и®ҝй—®пјҲеҚідҪҝеҹҹе®Ңе…ЁеҢ№й…Қпјү | иў«и®ҝй—®зҡ„ SWF ж–Ү件пјҢжҲ–иҖ…д»»дҪ•дёҺиў«и®ҝй—®зҡ„ SWF ж–Ү件具жңүе®Ңе…ЁзӣёеҗҢеҹҹзҡ„ SWF ж–Ү件 |

|

| 第 8 зүҲжҲ–жӣҙй«ҳзүҲжң¬ | жҳҜзҡ„пјҢеҰӮжһңеҹҹдёҚжҳҜе®Ңе…ЁеҢ№й…Қ | жҳҜзҡ„пјҢеҰӮжһңжү§иЎҢ HTTP еҲ° HTTPS зҡ„и®ҝй—®пјҲеҚідҪҝеҹҹе®Ңе…ЁеҢ№й…Қпјү | иў«и®ҝй—®зҡ„ SWF ж–Ү件 |

|

жҺ§еҲ¶ Flash Player иЎҢдёәзҡ„зүҲжң¬жҳҜ SWF зүҲжң¬пјҲSWF ж–Ү件зҡ„еҸ‘еёғзүҲжң¬пјүпјҢиҖҢдёҚжҳҜ Flash Player жң¬иә«зҡ„зүҲжң¬гҖӮдҫӢеҰӮпјҢеҪ“ Flash Player 8 жӯЈеңЁж’ӯж”ҫдёә第 7 зүҲеҸ‘еёғзҡ„ SWF ж–Ү件时пјҢе®ғеә”з”ЁдёҺ第 7 зүҲдёҖиҮҙзҡ„иЎҢдёәгҖӮиҝҷз§ҚеҒҡжі•еҸҜзЎ®дҝқж’ӯж”ҫеҷЁеҚҮзә§дёҚдјҡжӣҙж”№е·ІйғЁзҪІ SWF ж–Ү件дёӯзҡ„ Security.allowDomain() зҡ„иЎҢдёәгҖӮ

дёҠиЎЁдёӯзҡ„зүҲжң¬еҲ—жҳҫзӨәдәҶж¶үеҸҠи·Ёи„ҡжң¬зј–еҶҷж“ҚдҪңзҡ„жңҖж–° SWF зүҲжң¬гҖӮFlash Player ж №жҚ®жү§иЎҢи®ҝй—®зҡ„ SWF ж–Ү件зҡ„зүҲжң¬жҲ–иў«и®ҝй—®зҡ„ SWF ж–Ү件зҡ„зүҲжң¬пјҲд»ҘдёӨиҖ…дёӯзҡ„иҫғй«ҳзүҲжң¬дёәеҮҶпјүжқҘзЎ®е®ҡе…¶иЎҢдёәгҖӮ

дёӢйқўзҡ„ж®өиҗҪжҸҗдҫӣжңүе…іж¶үеҸҠ Security.allowDomain() зҡ„ Flash Player е®үе…ЁжҖ§жӣҙж”№зҡ„иҜҰз»ҶдҝЎжҒҜгҖӮ

第 5 зүҲгҖӮжІЎжңүи·Ёеҹҹи„ҡжң¬зј–еҶҷйҷҗеҲ¶гҖӮ

第 6 зүҲгҖӮеј•е…ҘдәҶи·Ёеҹҹи„ҡжң¬зј–еҶҷе®үе…ЁжҖ§гҖӮй»ҳи®Өжғ…еҶөдёӢпјҢFlash Player зҰҒжӯўи·Ёеҹҹи„ҡжң¬зј–еҶҷпјӣSecurity.allowDomain() еҸҜе…Ғи®ёи·Ёеҹҹи„ҡжң¬зј–еҶҷгҖӮдёәдәҶзЎ®е®ҡдёӨдёӘж–Ү件жҳҜеҗҰеӨ„дәҺеҗҢдёҖеҹҹдёӯпјҢFlash Player е°ҶдҪҝз”ЁжҜҸдёӘж–Ү件зҡ„и¶…зә§еҹҹпјҲеҚіж–Ү件 URL дёӯзҡ„е®Ңе…Ёдё»жңәеҗҚпјҢеҺ»жҺү第дёҖж®өпјҢжңҖе°‘еү©дёӨж®өпјүгҖӮдҫӢеҰӮпјҢwww.mysite.com зҡ„и¶…зә§еҹҹдёә mysite.comгҖӮжқҘиҮӘ www.mysite.com е’Ң store.mysite.com зҡ„ SWF ж–Үд»¶ж— йңҖи°ғз”Ё Security.allowDomain() е°ұеҸҜд»Ҙзӣёдә’зј–еҶҷи„ҡжң¬гҖӮ

第 7 зүҲгҖӮи¶…зә§еҹҹеҢ№й…Қжӣҙж”№дёәеҹҹе®Ңе…ЁеҢ№й…ҚгҖӮд»…еңЁиҝҷдёӨдёӘж–Ү件зҡ„ URL дёӯзҡ„дё»жңәеҗҚе®Ңе…ЁзӣёеҗҢж—¶жүҚе…Ғи®ёе®ғ们зӣёдә’зј–еҶҷи„ҡжң¬пјӣеҗҰеҲҷйңҖиҰҒи°ғз”Ё Security.allowDomain()гҖӮй»ҳи®Өжғ…еҶөдёӢпјҢдёҚеҶҚе…Ғи®ёд»Һйқһ HTTPS URL еҠ иҪҪзҡ„ж–Ү件编еҶҷд»Һ HTTPS URL еҠ иҪҪзҡ„ж–Ү件зҡ„и„ҡжң¬пјҢеҚідҪҝиҝҷдәӣж–Ү件д»Һе®Ңе…ЁзӣёеҗҢзҡ„еҹҹеҠ иҪҪд№ҹжҳҜеҰӮжӯӨгҖӮз”ұдәҺйқһ HTTPS ж–Ү件容жҳ“еңЁдёӢиҪҪзҡ„иҝҮзЁӢдёӯиў«дҝ®ж”№пјҢиҖҢз»ҸиҝҮжҒ¶ж„Ҹдҝ®ж”№зҡ„йқһ HTTPS ж–Ү件иғҪз ҙеқҸ HTTPS ж–Ү件пјҢжӯӨйҷҗеҲ¶еҸҜйҳІжӯўиҝҷж ·зҡ„зҜЎж”№пјҢжүҖд»ҘжңүеҠ©дәҺдҝқжҠӨ HTTPS ж–Ү件гҖӮеј•е…ҘдәҶ Security.allowInsecureDomain() д»Ҙе…Ғи®ёиў«и®ҝй—®зҡ„ HTTPS SWF ж–Ү件иҮӘдё»зҰҒз”ЁжӯӨйҷҗеҲ¶пјҢдҪҶдёҚйј“еҠұдҪҝз”Ё Security.allowInsecureDomain()гҖӮ

第 8 зүҲгҖӮдё»иҰҒжңүдёӨйЎ№жӣҙж”№пјҡ

Security.allowDomain() зҡ„ SWF ж–Ү件时пјҢи°ғз”Ё Security.allowDomain() жүҚе…Ғи®ёи·Ёи„ҡжң¬зј–еҶҷж“ҚдҪңгҖӮд№ҹе°ұжҳҜиҜҙпјҢзҺ°еңЁпјҢи°ғз”Ё Security.allowDomain() зҡ„ SWF ж–Ү件仅е…Ғи®ёеҜ№е…¶иҮӘиә«зҡ„и®ҝй—®гҖӮеңЁд»ҘеүҚзҡ„зүҲжң¬дёӯпјҢи°ғз”Ё Security.allowDomain() е…Ғи®ёи·Ёи„ҡжң¬зј–еҶҷж“ҚдҪңпјҢе…¶дёӯиў«и®ҝй—®зҡ„ SWF ж–Ү件еҸҜд»ҘжҳҜдёҺеҗҚдёә Security.allowDomain() зҡ„ SWF ж–Ү件еңЁеҗҢдёҖдёӘеҹҹдёӯзҡ„д»»дҪ• SWF ж–Ү件гҖӮд»ҘеүҚи°ғз”Ё Security.allowDomain() дјҡжү“ејҖжү§иЎҢи°ғз”Ёзҡ„ SWF ж–Ү件зҡ„ж•ҙдёӘеҹҹгҖӮ

Security.allowDomain("*") е’Ң Security.allowInsecureDomain("*") зҡ„йҖҡй…Қз¬ҰеҖјзҡ„ж”ҜжҢҒгҖӮйҖҡй…Қз¬Ұ (*) еҖје…Ғи®ёи·Ёи„ҡжң¬зј–еҶҷж“ҚдҪңпјҢж“ҚдҪңиҝҮзЁӢдёӯжү§иЎҢи®ҝй—®зҡ„ж–Ү件еҸҜд»ҘжҳҜд»Һд»»дҪ•дҪҚзҪ®еҠ иҪҪзҡ„д»»дҪ•ж–Ү件гҖӮе°ҶйҖҡй…Қз¬Ұи§Ҷдёәе…ЁеұҖжқғйҷҗгҖӮж №жҚ®жң¬ең°ж–Ү件е®үе…ЁжҖ§и§„еҲҷпјҢйңҖиҰҒе…·жңүйҖҡй…Қз¬ҰжқғйҷҗжүҚиғҪеҗҜз”Ёзү№е®ҡзұ»еһӢзҡ„ж“ҚдҪңгҖӮе…·дҪ“иҖҢиЁҖпјҢиҰҒдҪҝе…·жңүзҪ‘з»ңи®ҝй—®жқғйҷҗзҡ„жң¬ең° SWF ж–Ү件编еҶҷ Internet дёҠзҡ„ SWF ж–Ү件зҡ„и„ҡжң¬пјҢиў«и®ҝй—®зҡ„ Internet SWF ж–Ү件еҝ…йЎ»и°ғз”Ё Security.allowDomain("*")пјҢд»ҺиҖҢеҸҚжҳ жң¬ең° SWF ж–Ү件зҡ„жқҘжәҗжҳҜжңӘзҹҘзҡ„гҖӮпјҲеҰӮжһңиҜҘ Internet SWF ж–Ү件жҳҜд»Һ HTTPS URL еҠ иҪҪзҡ„пјҢеҲҷиҜҘ Internet SWF ж–Ү件еҝ…йЎ»ж”№дёәи°ғз”Ё Security.allowInsecureDomain("*")пјүгҖӮ

жңүж—¶жӮЁд№ҹеҸҜиғҪйҒҮеҲ°дёӢйқўиҝҷз§Қжғ…еҶөпјҡжӮЁд»ҺеҸҰдёҖдёӘеҹҹдёӯеҠ иҪҪдёҖдёӘеӯҗзә§ SWF ж–Ү件пјҢ并жғіи®©иҜҘеӯҗзә§ SWF ж–Ү件编еҶҷзҲ¶зә§ SWF ж–Ү件зҡ„и„ҡжң¬пјҢдҪҶжӮЁдёҚзҹҘйҒ“иҜҘеӯҗзә§ SWF ж–Ү件зҡ„жңҖз»ҲеҹҹгҖӮдҫӢеҰӮпјҢеҪ“жӮЁдҪҝз”ЁиҙҹиҪҪе№іиЎЎйҮҚе®ҡеҗ‘жҲ–第дёүж–№жңҚеҠЎеҷЁж—¶е°ұеҸҜиғҪеҸ‘з”ҹиҝҷз§Қжғ…еҶөгҖӮ

еңЁиҝҷз§Қжғ…еҶөдёӢпјҢжӮЁеҸҜд»ҘдҪҝз”ЁжӮЁдј йҖ’з»ҷ Loader.load() зҡ„ URLRequest еҜ№иұЎзҡ„ url еұһжҖ§гҖӮдҫӢеҰӮпјҢеҰӮжһңе°Ҷеӯҗзә§ SWF ж–Ү件еҠ иҪҪеҲ°зҲ¶зә§ SWF дёӯпјҢеҲҷеҸҜд»Ҙи®ҝй—®зҲ¶зә§ SWF зҡ„ Loader еҜ№иұЎзҡ„ contentLoaderInfo еұһжҖ§пјҡ

Security.allowDomain(loader.contentLoaderInfo.url)

иҜ·еҠЎеҝ…зӯүеҫ…пјҢзӣҙиҮіеӯҗзә§ SWF ж–Ү件ејҖе§ӢеҠ иҪҪпјҢд»ҘдҫҝиҺ·еҫ— url еұһжҖ§зҡ„жӯЈзЎ®еҖјгҖӮиӢҘиҰҒзЎ®е®ҡеӯҗзә§ SWF дҪ•ж—¶ејҖе§ӢеҠ иҪҪпјҢиҜ·дҪҝз”Ё progress дәӢ件гҖӮ

д№ҹеҸҜиғҪеҮәзҺ°зӣёеҸҚзҡ„жғ…еҶөпјҡеҚіжӮЁеҸҜиғҪеҲӣе»әдёҖдёӘеӯҗзә§ SWF ж–Ү件пјҢ并жғіиҰҒе…Ғи®ёе…¶зҲ¶зә§зј–иҫ‘иҜҘеӯҗзә§ SWF ж–Ү件зҡ„и„ҡжң¬пјҢдҪҶдёҚзҹҘйҒ“иҜҘзҲ¶зә§е°ҶжқҘиҮӘе“ӘдёӘеҹҹгҖӮеңЁиҝҷз§Қжғ…еҶөдёӢпјҢеҸҜд»Ҙи®ҝй—®дҪңдёәиҜҘ SWF ж №еҜ№иұЎзҡ„жҳҫзӨәеҜ№иұЎзҡ„ loaderInfo еұһжҖ§гҖӮеңЁеӯҗзә§ SWF дёӯпјҢи°ғз”Ё Security.allowDomain( this.root.loaderInfo.loaderURL)гҖӮжӮЁдёҚеҝ…зӯүеҫ…зҲ¶зә§ SWF ж–Ү件еҠ иҪҪпјӣеҠ иҪҪеӯҗзә§ж—¶пјҢзҲ¶зә§е·ІеҠ иҪҪе®ҢжҜ•гҖӮ

еҰӮжһңжӯЈеңЁдёә Flash Player 8 жҲ–жӣҙй«ҳзүҲжң¬иҝӣиЎҢеҸ‘еёғпјҢд№ҹеҸҜд»ҘйҖҡиҝҮи°ғз”Ё Security.allowDomain("*") еӨ„зҗҶиҝҷдәӣжғ…еҶөгҖӮдёҚиҝҮпјҢжңүж—¶иҝҷеҸҜиғҪжҳҜеҫҲеҚұйҷ©зҡ„дҫҝжҚ·жүӢж®өпјҢеӣ дёәе®ғе…Ғи®ёжқҘиҮӘд»»дҪ•еҹҹзҡ„д»»дҪ•е…¶е®ғ SWF ж–Ү件и®ҝй—®жү§иЎҢи°ғз”Ёзҡ„ SWF ж–Ү件гҖӮйҖҡеёёпјҢдҪҝз”Ё _url еұһжҖ§жӣҙе®үе…ЁгҖӮ

жңүе…іе®үе…ЁжҖ§зҡ„иҜҰз»ҶдҝЎжҒҜпјҢиҜ·еҸӮйҳ…д»ҘдёӢйғЁеҲҶпјҡ

еҸӮж•°

... domains —

дёҖдёӘжҲ–еӨҡдёӘеӯ—з¬ҰдёІжҲ–иҖ… URLRequest еҜ№иұЎпјҢе®ғ们еҸҜе‘ҪеҗҚдёҖдәӣеҹҹпјҢжӮЁеёҢжңӣе…Ғи®ёд»ҺиҝҷдәӣеҹҹдёӯиҝӣиЎҢи®ҝй—®гҖӮеҸҜжҢҮе®ҡзү№ж®ҠеҹҹвҖң*вҖқпјҢд»Ҙе…Ғи®ёд»ҺжүҖжңүеҹҹиҝӣиЎҢи®ҝй—®гҖӮ

|

SecurityError — д»Һ AIR еә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„д»Јз Ғи°ғз”ЁжӯӨж–№жі•дјҡеј•еҸ‘ SecurityError ејӮеёёгҖӮеә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұд»ҘеӨ–зҡ„еҶ…е®№дёҚиғҪи·Ёи„ҡжң¬и®ҝй—®еә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„еҶ…е®№гҖӮ |

еҸҰиҜ·еҸӮи§Ғ

| allowInsecureDomain | () | ж–№жі• |

public static function allowInsecureDomain(... domains):void| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

е…Ғи®ёжүҖж ҮиҜҶзҡ„еҹҹдёӯзҡ„ SWF ж–Ү件е’Ң HTML ж–Ү件и®ҝй—®жү§иЎҢи°ғз”Ёзҡ„ SWF ж–Ү件пјҲдҪҝз”Ё HTTPS еҚҸи®®жүҝиҪҪпјүдёӯзҡ„еҜ№иұЎе’ҢеҸҳйҮҸгҖӮ

жӯӨж–№жі•йҖӮз”ЁдәҺи·Ёи„ҡжң¬и®ҝй—® ActionScript 3.0 д»Јз ҒпјҲеңЁ SWF еҶ…е®№дёӯпјүгҖӮе®ғдёҚйҖӮз”ЁдәҺеҹәдәҺ HTML зҡ„ AIR еә”з”ЁзЁӢеәҸдёӯиҝҗиЎҢзҡ„ JavaScript д»Јз ҒгҖӮ

Flash Player жҸҗдҫӣ allowInsecureDomain() д»ҘиҺ·еҫ—жңҖдҪізҡ„зҒөжҙ»жҖ§пјҢдҪҶдёҚе»әи®®и°ғз”ЁжӯӨж–№жі•гҖӮйҖҡиҝҮ HTTPS жҸҗдҫӣж–Ү件пјҢеҸҜд»ҘдёәжӮЁе’ҢжӮЁзҡ„з”ЁжҲ·жҸҗдҫӣиӢҘе№ІдҝқжҠӨжҺӘж–ҪпјҢиҖҢи°ғз”Ё allowInsecureDomain дјҡеүҠејұиҝҷдәӣдҝқжҠӨжҺӘж–Ҫд№ӢдёҖгҖӮ

жіЁж„Ҹпјҡд»Һ AIR еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„д»Јз Ғи°ғз”ЁжӯӨж–№жі•дјҡеј•еҸ‘ SecurityError ејӮеёёгҖӮеә”з”ЁзЁӢеәҸе®үе…Ёеҹҹд»ҘеӨ–зҡ„еҶ…е®№дёҚиғҪзӣҙжҺҘи·Ёи„ҡжң¬и®ҝй—®еә”з”ЁзЁӢеәҸжІҷз®ұдёӯзҡ„еҶ…е®№гҖӮдёҚиҝҮпјҢеә”з”ЁзЁӢеәҸжІҷз®ұд»ҘеӨ–зҡ„еҶ…е®№еҸҜд»ҘдҪҝз”ЁжІҷз®ұжЎҘдёҺеә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„еҶ…е®№иҝӣиЎҢйҖҡдҝЎгҖӮ

жӯӨж–№жі•дёҺ Security.allowDomain() зҡ„е·ҘдҪңж–№ејҸзӣёеҗҢпјҢдҪҶжҳҜе®ғиҝҳе…Ғи®ёеңЁдҪҝз”Ёйқһ HTTPS еҚҸи®®еҠ иҪҪи®ҝ问方并дҪҝз”Ё HTTPS еҠ иҪҪиў«и®ҝй—®ж–№зҡ„жғ…еҶөдёӢжү§иЎҢж“ҚдҪңгҖӮеңЁ Flash Player 7 еҸҠжӣҙй«ҳзүҲжң¬дёӯпјҢдёҚе…Ғи®ёйқһ HTTPS ж–Ү件编еҶҷ HTTPS ж–Ү件зҡ„и„ҡжң¬гҖӮеҪ“иў«и®ҝй—®зҡ„ HTTPS SWF ж–Ү件дҪҝз”Ё allowInsecureDomain() ж–№жі•ж—¶пјҢиҜҘж–№жі•еҸҜи§ЈйҷӨжӯӨйҷҗеҲ¶гҖӮ

д»…дҪҝз”Ё allowInsecureDomain() еҗҜз”Ёд»Һйқһ HTTPS ж–Ү件еҲ° HTTPS ж–Ү件зҡ„и„ҡжң¬зј–еҶҷгҖӮеҰӮжһңжү§иЎҢи®ҝй—®зҡ„йқһ HTTPS ж–Ү件е’Ңиў«и®ҝй—®зҡ„ HTTPS ж–Ү件жқҘиҮӘеҗҢдёҖдёӘеҹҹпјҲдҫӢеҰӮпјҢеҰӮжһң http://mysite.com дёҠзҡ„ SWF ж–Ү件иҰҒзј–еҶҷ https://mysite.com зҡ„ SWF ж–Ү件зҡ„и„ҡжң¬пјүпјҢиҜ·дҪҝз”Ёе®ғеҗҜз”Ёи„ҡжң¬зј–еҶҷгҖӮиҜ·дёҚиҰҒдҪҝз”ЁжӯӨж–№жі•еңЁйқһ HTTPS ж–Ү件д№Ӣй—ҙгҖҒHTTPS ж–Ү件д№Ӣй—ҙжҲ–д»Һ HTTPS ж–Ү件еҲ°йқһ HTTPS ж–Ү件еҗҜз”Ёи„ҡжң¬зј–еҶҷгҖӮеҜ№дәҺйӮЈдәӣжғ…еҶөпјҢиҜ·ж”№з”Ё allowDomain()гҖӮ

allowInsecureDomain() ж—¶пјҢе®ғе°ҶеҰӮдҪ•еүҠејұе®үе…ЁжҖ§гҖӮ

иҜ·жіЁж„ҸпјҢдёӢйқўзҡ„дҝЎжҒҜеҸӘжҳҜдёҖз§ҚеҸҜиғҪзҡ„жғ…еҪўпјҢж—ЁеңЁйҖҡиҝҮдёҖдёӘе…·дҪ“зҡ„и·Ёи„ҡжң¬зј–еҶҷзӨәдҫӢжқҘеё®еҠ©жӮЁдәҶи§Ј allowInsecureDomain()гҖӮе®ғжІЎжңүж¶үеҸҠе®үе…ЁдҪ“зі»з»“жһ„зҡ„жүҖжңүй—®йўҳпјҢд»…еә”з”ЁдәҺиғҢжҷҜдҝЎжҒҜгҖӮFlash Player ејҖеҸ‘дәәе‘ҳдёӯеҝғеҢ…еҗ«жңүе…і Flash Player е’Ңе®үе…ЁжҖ§зҡ„еӨ§йҮҸдҝЎжҒҜгҖӮжңүе…іиҜҰз»ҶдҝЎжҒҜпјҢиҜ·еҸӮйҳ… Flash Player ејҖеҸ‘дәәе‘ҳдёӯеҝғдё»йўҳпјҡе®үе…ЁжҖ§гҖӮ

еҒҮе®ҡжӮЁиҰҒеҲӣе»әдёҖдёӘз”өеӯҗе•ҶеҠЎз«ҷзӮ№пјҢе®ғз”ұдёӨдёӘ组件жһ„жҲҗпјҡдёҖдёӘжҳҜдә§е“Ғзӣ®еҪ•з»„件пјҢе®ғдёҚеҝ…жҳҜе®үе…Ёзҡ„пјҢеӣ дёәе®ғд»…еҢ…еҗ«е…¬е…ұдҝЎжҒҜпјӣеҸҰдёҖдёӘжҳҜиҙӯзү©иҪҰ/з»“еёҗ组件пјҢе®ғеҝ…йЎ»жҳҜе®үе…Ёзҡ„пјҢд»ҘдҝқжҠӨз”ЁжҲ·зҡ„иҙўеҠЎдҝЎжҒҜе’ҢдёӘдәәдҝЎжҒҜгҖӮеҒҮе®ҡжӮЁиҖғиҷ‘д»Һ http://mysite.com/catalog.swf жҸҗдҫӣдә§е“Ғзӣ®еҪ•пјҢд»Һ https://mysite.com/cart.swf жҸҗдҫӣиҙӯзү©иҪҰгҖӮеҜ№жӮЁз«ҷзӮ№зҡ„дёҖдёӘиҰҒжұӮдҫҝжҳҜпјҡ第дёүж–№еә”дёҚиғҪйҖҡиҝҮеҲ©з”ЁжӮЁе®үе…ЁдҪ“зі»з»“жһ„дёӯзҡ„жјҸжҙһзӣ—еҸ–з”ЁжҲ·зҡ„дҝЎз”ЁеҚЎеҸ·з ҒгҖӮ

иҜ·и®ҫжғіпјҡвҖңдёӯй—ҙж–№вҖқж”»еҮ»иҖ…еңЁжӮЁзҡ„жңҚеҠЎеҷЁе’ҢжӮЁзҡ„з”ЁжҲ·д№Ӣй—ҙиҝӣиЎҢе№Ійў„пјҢиҜ•еӣҫзӣ—еҸ–жӮЁзҡ„з”ЁжҲ·еңЁиҙӯзү©иҪҰз”іиҜ·иЎЁдёӯиҫ“е…Ҙзҡ„дҝЎз”ЁеҚЎеҸ·з ҒгҖӮдёӯй—ҙж–№жҳҜжҢҮиҝҷж ·зҡ„дәәе‘ҳпјҡеҜ№дәҺеңЁжӮЁзҡ„з”ЁжҲ·е’ҢжңҚеҠЎеҷЁд№Ӣй—ҙйҖҡиҝҮе…¬е…ұ Internet дј иҫ“зҡ„зҪ‘з»ңж•°жҚ®еҢ…пјҢд»–иғҪеӨҹиҝӣиЎҢжҹҘзңӢжҲ–жӣҙж”№гҖӮдҫӢеҰӮпјҢжӮЁзҡ„жҹҗдәӣз”ЁжҲ·жүҖдҪҝз”Ёзҡ„дёҚйҒ“еҫ·зҡ„ ISPпјҢжҲ–иҖ…пјҢеңЁз”ЁжҲ·е·ҘдҪңеҢәзҡ„жҖҖжңүдёҚиүҜдјҒеӣҫзҡ„з®ЎзҗҶе‘ҳпјҢйғҪеҸҜиғҪжҳҜдёӯй—ҙж–№гҖӮиҝҷз§Қжғ…еҶө并дёҚзҪ•и§ҒгҖӮ

еҰӮжһң cart.swf дҪҝз”Ё HTTPS е°ҶдҝЎз”ЁеҚЎдҝЎжҒҜдј иҫ“еҲ°жңҚеҠЎеҷЁпјҢеҲҷдёӯй—ҙж–№ж”»еҮ»иҖ…ж— жі•зӣҙжҺҘд»ҺзҪ‘з»ңж•°жҚ®еҢ…зӣ—еҸ–жӯӨдҝЎжҒҜпјҢеӣ дёә HTTPS дј иҫ“е·ІеҠ еҜҶгҖӮдҪҶжҳҜпјҢж”»еҮ»иҖ…еҸҜд»ҘдҪҝз”Ёе…¶е®ғжҠҖжңҜпјҡеңЁжӮЁзҡ„ SWF ж–Ү件еҸ‘йҖҒеҲ°з”ЁжҲ·ж—¶жӣҙж”№е…¶дёӯдёҖдёӘ SWF ж–Ү件зҡ„еҶ…е®№пјӣе°ҶжӮЁзҡ„ SWF ж–Ү件жӣҝжҚўдёәжӣҙж”№еҗҺзҡ„зүҲжң¬пјҢжӯӨзүҲжң¬е°Ҷз”ЁжҲ·зҡ„дҝЎжҒҜдј иҫ“еҲ°з”ұж”»еҮ»иҖ…жүҖжңүзҡ„е…¶е®ғжңҚеҠЎеҷЁгҖӮ

HTTPS еҚҸи®®зӯүеҸҜйҳ»жӯўжӯӨвҖңдҝ®ж”№вҖқж”»еҮ»еҸ‘з”ҹдҪңз”ЁпјҢеӣ дёәйҷӨдәҶеҠ еҜҶеӨ–пјҢHTTPS дј иҫ“иҝҳжҳҜйҳІзҜЎж”№зҡ„гҖӮеҰӮжһңдёӯй—ҙж–№ж”»еҮ»иҖ…жӣҙж”№ж•°жҚ®еҢ…пјҢеҲҷжҺҘ收方е°ҶжЈҖжөӢеҲ°жӣҙ改并丢ејғиҜҘж•°жҚ®еҢ…гҖӮеӣ жӯӨеңЁиҝҷз§Қжғ…еҶөдёӢпјҢж”»еҮ»иҖ…ж— жі•жӣҙж”№жӮЁзҡ„ cart.swfпјҢеӣ дёәе®ғжҳҜйҖҡиҝҮ HTTPS дј йҖ’зҡ„гҖӮ

дёҚиҝҮпјҢеҒҮи®ҫжӮЁеёҢжңӣе…Ғи®ё catalog.swfпјҲйҖҡиҝҮ HTTP жҸҗдҫӣпјүдёӯзҡ„жҢүй’®е°ҶйЎ№зӣ®ж·»еҠ еҲ° cart.swfпјҲйҖҡиҝҮ HTTPS жҸҗдҫӣпјүдёӯзҡ„иҙӯзү©иҪҰпјҢдёәе®һзҺ°жӯӨеҠҹиғҪпјҢcart.swf и°ғз”Ё allowInsecureDomain()пјҢиҝҷж · catalog.swf е°ұеҸҜд»Ҙзј–еҶҷ cart.swf зҡ„и„ҡжң¬гҖӮжӯӨж“ҚдҪңдјҡеҜјиҮҙж„ҸеӨ–зҡ„еҗҺжһңпјҡзҺ°еңЁж”»еҮ»иҖ…еҸҜд»ҘеңЁз”ЁжҲ·жңҖеҲқдёӢиҪҪ catalog.swf ж—¶еҜ№е®ғиҝӣиЎҢжӣҙж”№пјҢиҝҷжҳҜеӣ дёә catalog.swf жҳҜдҪҝз”Ё HTTP еҸ‘йҖҒзҡ„пјҢж— жі•йҳІжӯўзҜЎж”№гҖӮзҺ°еңЁпјҢж”»еҮ»иҖ…жӣҙж”№иҝҮзҡ„ catalog.swf еҸҜд»Ҙзј–еҶҷ cart.swf зҡ„и„ҡжң¬пјҢеӣ дёә cart.swf еҢ…еҗ«еҜ№ allowInsecureDomain() зҡ„и°ғз”ЁгҖӮе·Іжӣҙж”№зҡ„ catalog.swf ж–Ү件еҸҜд»ҘдҪҝз”Ё ActionScript и®ҝй—® cart.swf дёӯзҡ„еҸҳйҮҸпјҢиҝҷж ·е°ұеҸҜд»ҘиҜ»еҸ–з”ЁжҲ·зҡ„дҝЎз”ЁеҚЎдҝЎжҒҜе’Ңе…¶е®ғж•Ҹж„ҹж•°жҚ®гҖӮ然еҗҺпјҢе·Іжӣҙж”№зҡ„ catalog.swf еҸҜд»Ҙе°ҶжӯӨж•°жҚ®еҸ‘йҖҒеҲ°ж”»еҮ»иҖ…зҡ„жңҚеҠЎеҷЁгҖӮ

жҳҫ然пјҢиҝҷжҳҜжӮЁжүҖдёҚж„ҝзңӢеҲ°зҡ„пјҢдҪҶжҳҜжӮЁд»ҚеёҢжңӣз«ҷзӮ№дёҠдёӨдёӘ SWF ж–Ү件д№Ӣй—ҙеҸҜд»ҘиҝӣиЎҢи·Ёи„ҡжң¬зј–еҶҷгҖӮиҰҒйҮҚж–°и®ҫи®ЎжӯӨеҒҮи®ҫзҡ„з”өеӯҗе•ҶеҠЎз«ҷзӮ№пјҢд»ҘйҒҝе…Қ allowInsecureDomain()пјҢеҸҜд»ҘйҮҮз”ЁдёӢйқўдёӨз§ҚеҸҜиғҪзҡ„ж–№жі•пјҡ

еӨҡе№ҙжқҘпјҢWeb жөҸи§ҲеҷЁдёҖзӣҙејәеҲ¶е°Ҷ HTTPS ж–Ү件е’Ңйқһ HTTPS ж–Ү件еҲҶејҖпјҢд»ҘдёҠжүҖжҸҸиҝ°зҡ„жғ…еҪўжӯЈжҳҜжӯӨйҷҗеҲ¶зҡ„дёҖдёӘеҫҲеҘҪзҡ„зҗҶз”ұгҖӮFlash Player дёәжӮЁжҸҗдҫӣдәҶеңЁз»қеҜ№еҝ…йЎ»ж—¶йҒҝејҖжӯӨе®үе…ЁйҷҗеҲ¶зҡ„иғҪеҠӣпјҢдҪҶеңЁиҝҷж ·еҒҡд№ӢеүҚдёҖе®ҡиҰҒд»”з»ҶиҖғиҷ‘еҗҺжһңгҖӮ

жңүе…іе®үе…ЁжҖ§зҡ„иҜҰз»ҶдҝЎжҒҜпјҢиҜ·еҸӮйҳ…д»ҘдёӢйғЁеҲҶпјҡ

еҸӮж•°

... domains —

дёҖдёӘжҲ–еӨҡдёӘеӯ—з¬ҰдёІжҲ–иҖ… URLRequest еҜ№иұЎпјҢе®ғ们еҸҜе‘ҪеҗҚдёҖдәӣеҹҹпјҢжӮЁеёҢжңӣе…Ғи®ёд»ҺиҝҷдәӣеҹҹдёӯиҝӣиЎҢи®ҝй—®гҖӮеҸҜжҢҮе®ҡзү№ж®ҠеҹҹвҖң*вҖқпјҢд»Ҙе…Ғи®ёд»ҺжүҖжңүеҹҹиҝӣиЎҢи®ҝй—®гҖӮ

|

SecurityError — д»Һ AIR еә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„д»Јз Ғи°ғз”ЁжӯӨж–№жі•дјҡеҜјиҮҙеј•еҸ‘ SecurityError ејӮеёёгҖӮеә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұд»ҘеӨ–зҡ„еҶ…е®№дёҚиғҪи·Ёи„ҡжң¬и®ҝй—®еә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯзҡ„еҶ…е®№гҖӮ |

еҸҰиҜ·еҸӮи§Ғ

| loadPolicyFile | () | ж–№жі• |

public static function loadPolicyFile(url:String):void| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

еңЁ url еҸӮж•°жҢҮе®ҡзҡ„дҪҚзҪ®жҹҘжүҫзӯ–з•Ҙж–Ү件гҖӮAdobe AIR е’Ң Flash Player дҪҝз”Ёзӯ–з•Ҙж–Ү件жқҘзЎ®е®ҡжҳҜеҗҰе…Ғи®ёеә”з”ЁзЁӢеәҸд»Һе®ғ们иҮӘе·ұзҡ„жңҚеҠЎеҷЁд»ҘеӨ–зҡ„жңҚеҠЎеҷЁеҠ иҪҪж•°жҚ®гҖӮиҜ·жіЁж„ҸпјҢиҷҪ然方法еҗҚз§°дёә loadPolicyFile()пјҢдҪҶжҳҜеңЁеҸ‘еҮәйңҖиҰҒзӯ–з•Ҙж–Ү件зҡ„зҪ‘з»ңиҜ·жұӮд№ӢеүҚпјҢе®һйҷ…并дёҚеҠ иҪҪжӯӨж–Ү件гҖӮ

дҪҝз”Ё Security.loadPolicyFile()пјҢFlash Player жҲ– AIR еҸҜд»Ҙд»Һд»»ж„ҸдҪҚзҪ®еҠ иҪҪзӯ–з•Ҙж–Ү件пјҢеҰӮдёӢйқўзҡ„зӨәдҫӢжүҖзӨәпјҡ

Security.loadPolicyFile("http://www.example.com/sub/dir/pf.xml");air.Security.loadPolicyFile("http://www.example.com/sub/dir/pf.xml");иҝҷдҪҝ Flash Player жҲ– AIR е°қиҜ•д»ҺжҢҮе®ҡзҡ„ URL жЈҖзҙўзӯ–з•Ҙж–Ү件гҖӮз”ұиҜҘдҪҚзҪ®еӨ„зҡ„зӯ–з•Ҙж–Ү件жҺҲдәҲзҡ„д»»дҪ•жқғйҷҗе°ҶйҖӮз”ЁдәҺиҜҘжңҚеҠЎеҷЁиҷҡжӢҹзӣ®еҪ•еұӮж¬Ўз»“жһ„дёӯзҡ„еҗҢдёҖзә§еҲ«жҲ–жӣҙдҪҺзә§еҲ«дёӯзҡ„жүҖжңүеҶ…е®№гҖӮ

дҫӢеҰӮпјҢеҰӮжһңеңЁдёҠдёҖж®өд»Јз Ғд№ӢеҗҺж·»еҠ дёӢйқўзҡ„д»Јз ҒиЎҢпјҢеҲҷиҝҷдәӣд»Јз ҒиЎҢдёҚдјҡеј•еҸ‘ејӮеёёпјҡ

import flash.net.*;

var request:URLRequest = new URLRequest("http://www.example.com/sub/dir/vars.txt");

var loader:URLLoader = new URLLoader();

loader.load(request);

var loader2:URLLoader = new URLLoader();

var request2:URLRequest = new URLRequest("http://www.example.com/sub/dir/deep/vars2.txt");

loader2.load(request2);дҪҶжҳҜпјҢдёӢйқўзҡ„д»Јз ҒеҲҷдјҡеј•еҸ‘е®үе…ЁжҖ§ејӮеёёпјҡ

import flash.net.*;

var request3:URLRequest = new URLRequest("http://www.example.com/elsewhere/vars3.txt");

var loader3:URLLoader = new URLLoader();

loader3.load(request3);

жӮЁеҸҜд»ҘдҪҝз”Ё loadPolicyFile() еҠ иҪҪд»»ж„Ҹж•°йҮҸзҡ„зӯ–з•Ҙж–Ү件гҖӮеңЁиҖғиҷ‘йңҖиҰҒзӯ–з•Ҙж–Ү件зҡ„иҜ·жұӮж—¶пјҢFlash Player жҲ– AIR е§Ӣз»Ҳдјҡзӯүеҫ…зӯ–з•Ҙж–Ү件дёӢиҪҪе®ҢжҲҗеҗҺжүҚдјҡжӢ’з»қиҜ·жұӮгҖӮеҰӮжһңз”ұ loadPolicyFile() жҢҮе®ҡзҡ„д»»дҪ•зӯ–з•Ҙж–Ү件йғҪжңӘеҜ№иҜ·жұӮиҝӣиЎҢжҺҲжқғпјҢдҪңдёәжңҖз»Ҳзҡ„еҗҺеӨҮж“ҚдҪңпјҢFlash Player жҲ– AIR дјҡжҹҘиҜўеҺҹе§Ӣзҡ„й»ҳи®ӨдҪҚзҪ®гҖӮ

еңЁжЈҖзҙўдё»зӯ–з•Ҙж–Ү件时пјҢFlash Player дјҡз”Ёдёүз§’й’ҹзӯүеҫ…жңҚеҠЎеҷЁе“Қеә”гҖӮеҰӮжһңжңӘжҺҘ收еҲ°е“Қеә”пјҢеҲҷ Flash Player еҒҮе®ҡдё»зӯ–з•Ҙж–Ү件дёҚеӯҳеңЁгҖӮдҪҶжҳҜпјҢеҜ№ loadPolicyFile() зҡ„и°ғз”ЁжІЎжңүй»ҳи®Өи¶…ж—¶еҖјпјӣFlash Player еҒҮе®ҡи°ғз”Ёзҡ„ж–Ү件еӯҳеңЁпјҢеңЁеҠ иҪҪж–Ү件д№ӢеүҚдјҡдёҖзӣҙзӯүеҫ…гҖӮеӣ жӯӨпјҢеҰӮжһңиҰҒзЎ®дҝқеҠ иҪҪдё»зӯ–з•Ҙж–Ү件пјҢиҜ·дҪҝз”Ё loadPolicyFile() жқҘжҳҫејҸи°ғз”Ёдё»зӯ–з•Ҙж–Ү件гҖӮ

ж— жі•еҠ иҪҪеёёз”Ёзҡ„дҝқз•ҷз«ҜеҸЈжҸҗдҫӣзҡ„зӯ–з•Ҙж–Ү件гҖӮжңүе…іе·Ійҳ»жӯўзҡ„з«ҜеҸЈзҡ„е®Ңж•ҙеҲ—иЎЁпјҢиҜ·еҸӮйҳ…гҖҠActionScript 3.0 зј–зЁӢгҖӢдёҖд№Ұзҡ„дёӯзҡ„вҖңйҷҗеҲ¶зҪ‘з»ң APIвҖқгҖӮ

йҖҡиҝҮе°Ҷ xmlsocket еҚҸи®®дёҺзү№е®ҡзҡ„з«ҜеҸЈеҸ·дёҖиө·дҪҝз”ЁпјҢжӮЁеҸҜд»ҘзӣҙжҺҘд»Һ XMLSocket жңҚеҠЎеҷЁдёӯжЈҖзҙўзӯ–з•Ҙж–Ү件пјҢеҰӮд»ҘдёӢзӨәдҫӢжүҖзӨәгҖӮеҘ—жҺҘеӯ—иҝһжҺҘдёҚеҸ—дёҠиҝ°зҡ„дҝқз•ҷз«ҜеҸЈйҷҗеҲ¶гҖӮ

Security.loadPolicyFile("xmlsocket://foo.com:414");air.Security.loadPolicyFile("xmlsocket://foo.com:414");

иҝҷдјҡеҜјиҮҙ Flash Player жҲ– AIR е°қиҜ•д»ҺжҢҮе®ҡзҡ„дё»жңәе’Ңз«ҜеҸЈжЈҖзҙўзӯ–з•Ҙж–Ү件гҖӮдҪҝз”ЁжҢҮе®ҡзҡ„з«ҜеҸЈе»әз«ӢиҝһжҺҘеҗҺпјҢFlash Player жҲ– AIR е°Ҷдј иҫ“ <policy-file-request />пјҢ并д»Ҙ null еӯ—иҠӮз»ҲжӯўгҖӮжңҚеҠЎеҷЁеҝ…йЎ»еҸ‘йҖҒдёҖдёӘ null еӯ—иҠӮжқҘз»Ҳжӯўзӯ–з•Ҙж–Ү件пјҢ并еҸҜд»ҘйҡҸеҗҺе…ій—ӯиҜҘиҝһжҺҘпјӣеҰӮжһңжңҚеҠЎеҷЁдёҚе…ій—ӯиҜҘиҝһжҺҘпјҢеҲҷ Flash Player жҲ– AIR еңЁж”¶еҲ°з»Ҳжӯў null еӯ—иҠӮеҗҺд№ҹдјҡиҝҷж ·еҒҡгҖӮ

еҸҜд»ҘеңЁеҢ…еҗ« SWF еҶ…е®№зҡ„ HTML йЎөдёӯи®ҫзҪ® object е’Ң embed ж Үзӯҫзҡ„ allowNetworking еҸӮж•°пјҢд»ҺиҖҢйҳІжӯў SWF ж–Ү件дҪҝз”ЁжӯӨж–№жі•гҖӮ

жңүе…іе®үе…ЁжҖ§зҡ„иҜҰз»ҶдҝЎжҒҜпјҢиҜ·еҸӮйҳ…д»ҘдёӢйғЁеҲҶпјҡ

еҸӮж•°

url:String — иҰҒеҠ иҪҪзҡ„зӯ–з•Ҙж–Ү件зҡ„ URL дҪҚзҪ®гҖӮ |

еҸҰиҜ·еҸӮи§Ғ

| showSettings | () | ж–№жі• |

public static function showSettings(panel:String = "default"):void| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жҳҫзӨә Flash Player дёӯзҡ„вҖңе®үе…Ёи®ҫзҪ®вҖқйқўжқҝгҖӮжӯӨж–№жі•дёҚйҖӮз”ЁдәҺ Adobe AIR дёӯзҡ„еҶ…е®№пјҢеңЁ AIR еә”з”ЁзЁӢеәҸдёӯи°ғз”ЁжӯӨж–№жі•дёҚиө·дҪңз”ЁгҖӮ

еҸӮж•°

panel:String (default = "default")SecurityPanel.DEFAULTгҖӮ

|

еҸҰиҜ·еҸӮи§Ғ

| еёёйҮҸ |

public static const APPLICATION:String = "application"| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 |

жӯӨж–Ү件жӯЈеңЁ AIR еә”з”ЁзЁӢеәҸдёӯиҝҗиЎҢпјҢе®ғжҳҜйҡҸиҜҘеә”з”ЁзЁӢеәҸзҡ„еҢ…пјҲAIR ж–Ү件пјүдёҖиө·е®үиЈ…зҡ„гҖӮжӯӨеҶ…е®№еҢ…жӢ¬еңЁ AIR еә”з”ЁзЁӢеәҸиө„жәҗзӣ®еҪ•дёӯпјҲе®үиЈ…еә”з”ЁзЁӢеәҸеҶ…е®№зҡ„дҪҚзҪ®пјүгҖӮ

еҸҰиҜ·еҸӮи§Ғ

| LOCAL_TRUSTED | еёёйҮҸ |

public static const LOCAL_TRUSTED:String = "localTrusted"| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢ并且用жҲ·е·ІдҪҝз”Ё Flash Player и®ҫзҪ®з®ЎзҗҶеҷЁжҲ– FlashPlayerTrust й…ҚзҪ®ж–Ү件е°Ҷе…¶и®ҫзҪ®дёәеҸ—дҝЎд»»зҡ„ж–Ү件гҖӮжӯӨ ж–Ү件既еҸҜд»Ҙд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®пјҢд№ҹеҸҜд»ҘдёҺ Internet иҝӣиЎҢйҖҡдҝЎгҖӮ

еҸҰиҜ·еҸӮи§Ғ

| LOCAL_WITH_FILE | еёёйҮҸ |

public static const LOCAL_WITH_FILE:String = "localWithFile"| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢе®ғдёҚжҳҜдҪҝз”ЁзҪ‘з»ңеҗҚз§°еҸ‘еёғзҡ„ SWF ж–Ү件гҖӮеңЁ Adobe AIR дёӯпјҢжң¬ең°ж–Ү件дёҚ ж”ҫеңЁеә”з”ЁзЁӢеәҸиө„жәҗзӣ®еҪ•дёӯпјҢиҝҷдәӣж–Ү件ж”ҫеңЁеә”з”ЁзЁӢеәҸе®үе…ЁжІҷз®ұдёӯгҖӮжӯӨ ж–Ү件еҸҜд»Ҙд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®пјҢдҪҶдёҚиғҪдёҺ Internet иҝӣиЎҢйҖҡдҝЎгҖӮ

еҸҰиҜ·еҸӮи§Ғ

| LOCAL_WITH_NETWORK | еёёйҮҸ |

public static const LOCAL_WITH_NETWORK:String = "localWithNetwork"| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жӯӨж–Ү件жҳҜжң¬ең°ж–Ү件пјҢе°ҡжңӘеҸ—еҲ°з”ЁжҲ·дҝЎд»»пјҢе®ғжҳҜдҪҝз”ЁзҪ‘з»ңеҗҚз§°еҸ‘еёғзҡ„ SWF ж–Ү件гҖӮжӯӨ ж–Ү件еҸҜдёҺ Internet йҖҡдҝЎпјҢдҪҶдёҚиғҪд»Һжң¬ең°ж•°жҚ®жәҗиҜ»еҸ–ж•°жҚ®гҖӮ

еҸҰиҜ·еҸӮи§Ғ

| REMOTE | еёёйҮҸ |

public static const REMOTE:String = "remote"| иҜӯиЁҖзүҲжң¬: | ActionScript 3.0 |

| иҝҗиЎҢж—¶зүҲжң¬: | AIR 1.0 Flash Player 9 |

жӯӨ ж–Ү件жқҘиҮӘ Internet URLпјҢ并еңЁеҹәдәҺеҹҹзҡ„жІҷз®ұ规еҲҷдёӢиҝҗиЎҢгҖӮ

еҸҰиҜ·еҸӮи§Ғ

click дәӢ件жҳҫзӨәвҖңFlash Player и®ҫзҪ®вҖқдёӯзҡ„вҖңжң¬ең°еӯҳеӮЁи®ҫзҪ®вҖқйқўжқҝгҖӮдҪҝз”Ё draw() е°ҶдёҖдёӘж©ҷиүІжЎҶж·»еҠ еҲ°иҲһеҸ°дёҠгҖӮеңЁ draw() дёӯпјҢйҖҡиҝҮжҢҮзӨә Flash Player жү“ејҖе…¶вҖңжң¬ең°еӯҳеӮЁи®ҫзҪ®вҖқйқўжқҝпјҢе°Ҷ click дәӢ件дҫҰеҗ¬еҷЁд»ҘеҗҚз§° clickHandler() ж·»еҠ иҝӣжқҘпјҢе®ғеҜ№еә”дәҺ click дәӢ件гҖӮ

package {

import flash.display.Sprite;

import flash.text.TextField;

import flash.events.*;

import flash.system.Security;

import flash.system.SecurityPanel;

public class SecurityExample extends Sprite {

private var bgColor:uint = 0xFFCC00;

private var size:uint = 100;

public function SecurityExample() {

draw();

}

private function draw():void {

var child:Sprite = new Sprite();

child.graphics.beginFill(bgColor);

child.graphics.drawRect(0, 0, size, size);

child.graphics.endFill();

child.buttonMode = true;

var label:TextField = new TextField();

label.text = "settings";

label.selectable = false;

label.mouseEnabled = false;

child.addChild(label);

child.addEventListener(MouseEvent.CLICK, clickHandler);

addChild(child);

}

private function clickHandler(event:MouseEvent):void {

Security.showSettings(SecurityPanel.LOCAL_STORAGE);

}

}

}